i-Auditorの概要

- 組織全体のファイルサーバアクセスログを集中管理

- スイッチを通過する全てのファイルサーバのアクセス状況を可視化

- モニタリング機能とリアルタイムアラート通知機能を搭載

- あらゆる種類のファイルサーバに対応(TeraStation、NetApp、Equallogic、ReadyNAS等)

- 既存の環境に影響を与えずスピーディに導入が完了

i-Auditorによって、あらゆるファイルサーバのアクセス監視が可能となります。エージェントが不要で、既存の環境に影響を与えることなく導入が完了します。不正操作やサイバー攻撃の検知機能だけでなく、機密性の高いファイルにアクセスした場合に、管理者へリアルタイムに通知する機能を備えており、情報漏えいの防止にも役立ちます。

i-Auditorシリーズの特徴

特徴1

優れた操作性

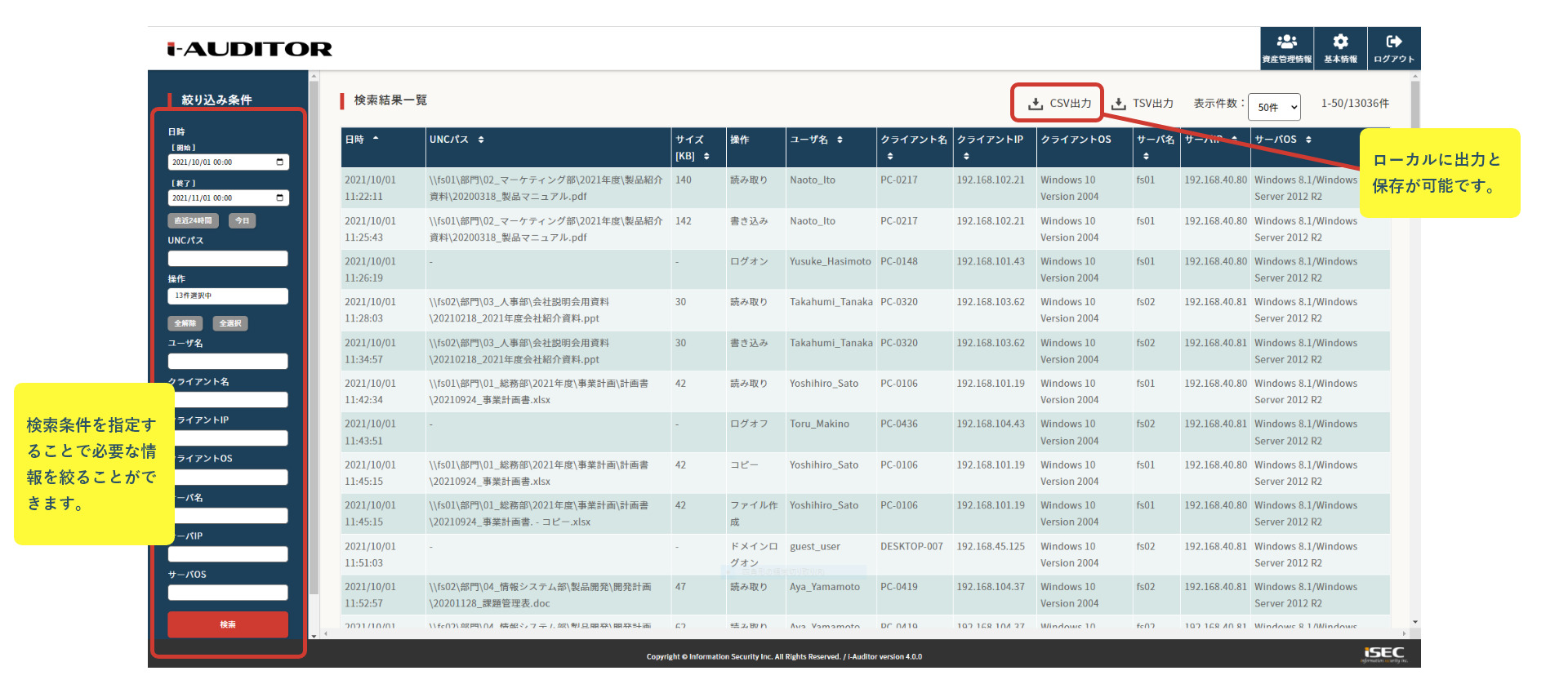

i-Auditorのトップ画面には各クライアントからファイルサーバへの操作ログが表示されます。検索条件を指定することで取得したい操作ログのみを画面上に出力したり、CSV・TSV形式で操作ログをファイル出力することが可能です。

■インシデント調査時間を大幅短縮

ユーザ操作に関係あるログのみが表示されます。これにより、ログの識別作業が不要となり、インシデント発生時、ログの解析や監査にかかる時間を大きく削減できます。

ユーザ操作に関係あるログのみが表示されます。これにより、ログの識別作業が不要となり、インシデント発生時、ログの解析や監査にかかる時間を大きく削減できます。

■直感的なインターフェイス

専門的な知識がなくても理解しやすい仕様となっており、経験の浅い担当者でも、迅速に対処できます。

専門的な知識がなくても理解しやすい仕様となっており、経験の浅い担当者でも、迅速に対処できます。

■採取データの分析

i-AuditorのGUI上からCSV/TSV形式でログデータを保存することで、Excelなどを使用してより深いデータ分析を行うことが可能です。

i-AuditorのGUI上からCSV/TSV形式でログデータを保存することで、Excelなどを使用してより深いデータ分析を行うことが可能です。

特徴2

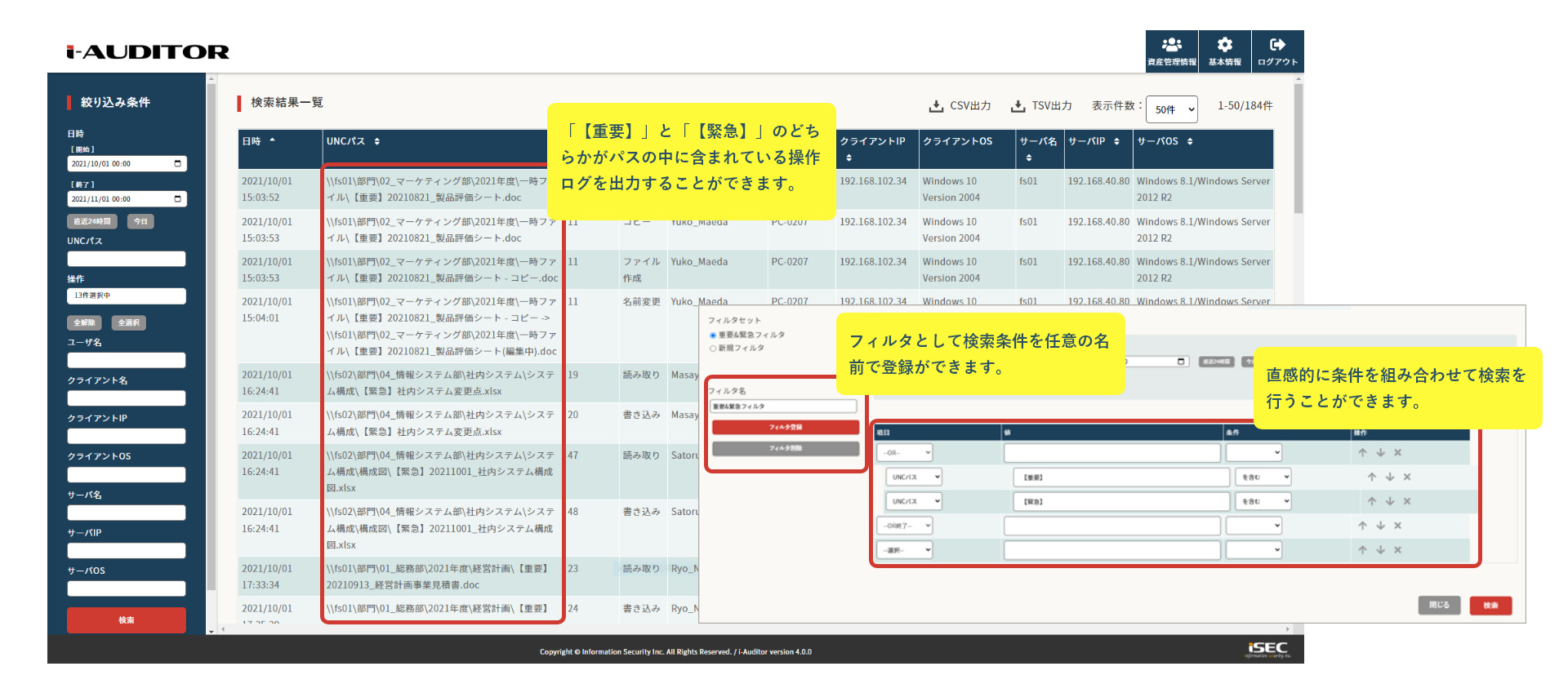

条件を指定してより詳細に検索

操作ログをより細かく検索したい場合は、詳細検索画面からANDやORを使った細かな条件指定が可能です。また、よく使用する検索条件はフィルタとして登録することで、同じ検索条件を何度も入力することなく検索を行うことができます。

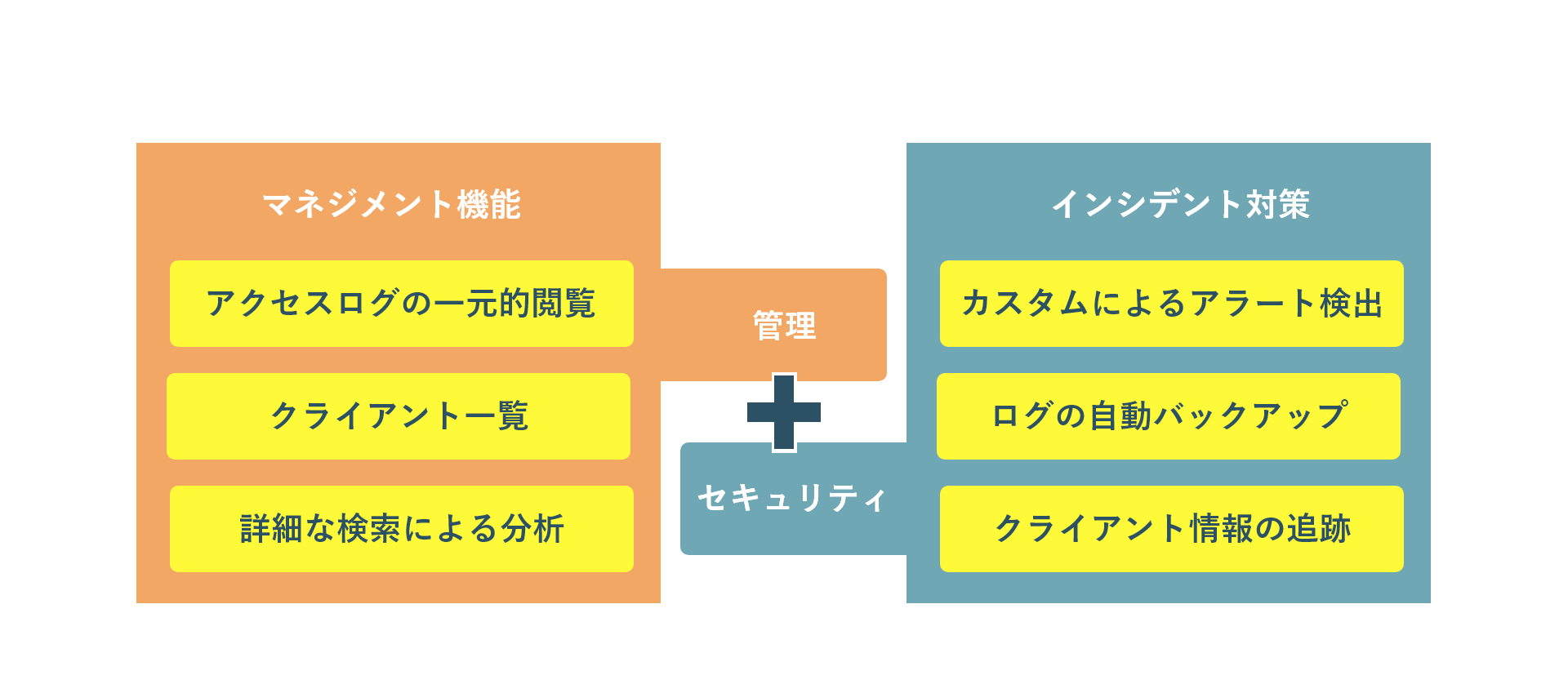

特徴4 マネジメント機能 + インシデント対策

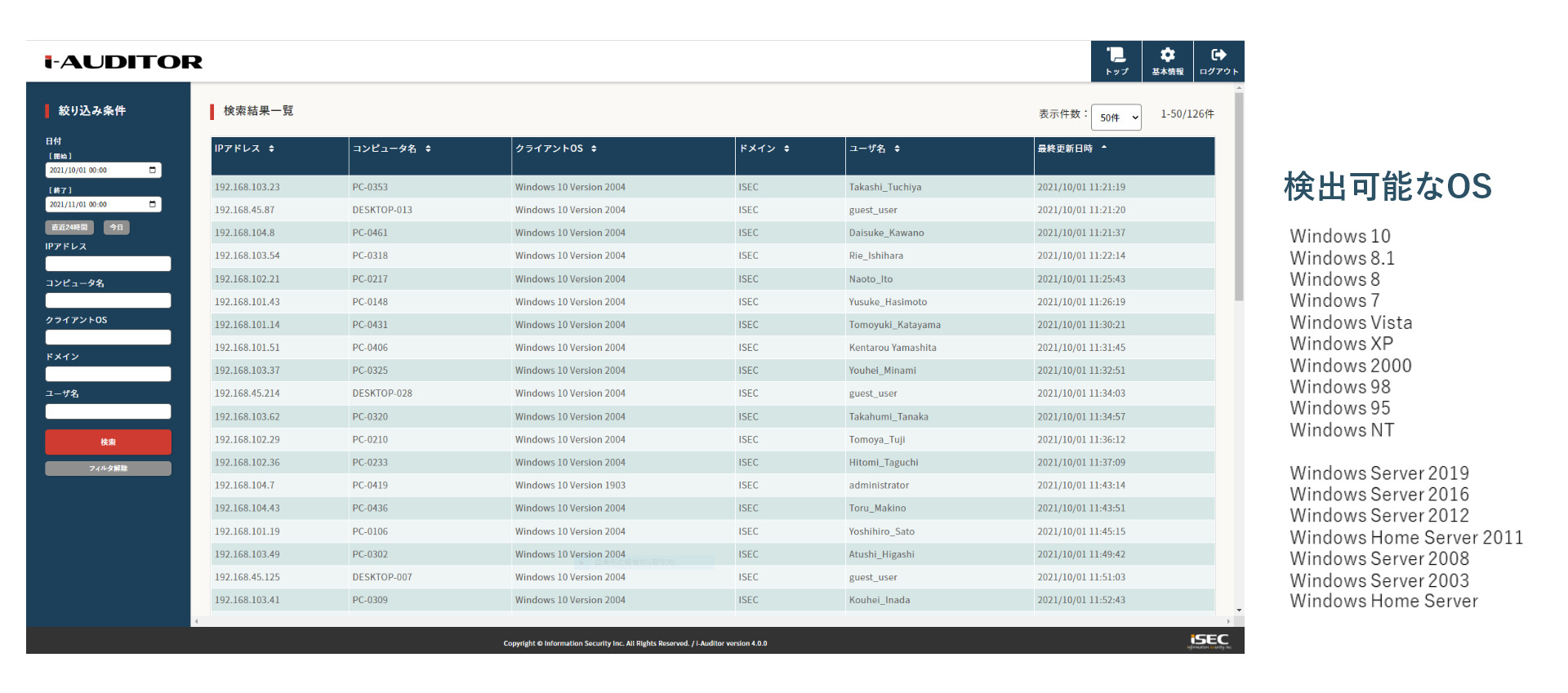

資産管理が可能

i-Auditorでは、ドメインもしくはファイルサーバにアクセスした資産の情報を確認することができます。「アクセスしている端末が脆弱性のある古いバージョンではないか」などを確認可能です。

特徴5 インシデント対策

操作の検索で不正アクセスを検知

操作ログの検索には様々な条件を指定できます。例えば、上の画像のように検索をかけることで、ファイルサーバに対して「ログオン失敗」という操作を行った操作ログのみを画面上に出力することができます。これによって、ファイルサーバに対する不正なアクセスなどを検知することが可能です。

特徴6 インシデント対策

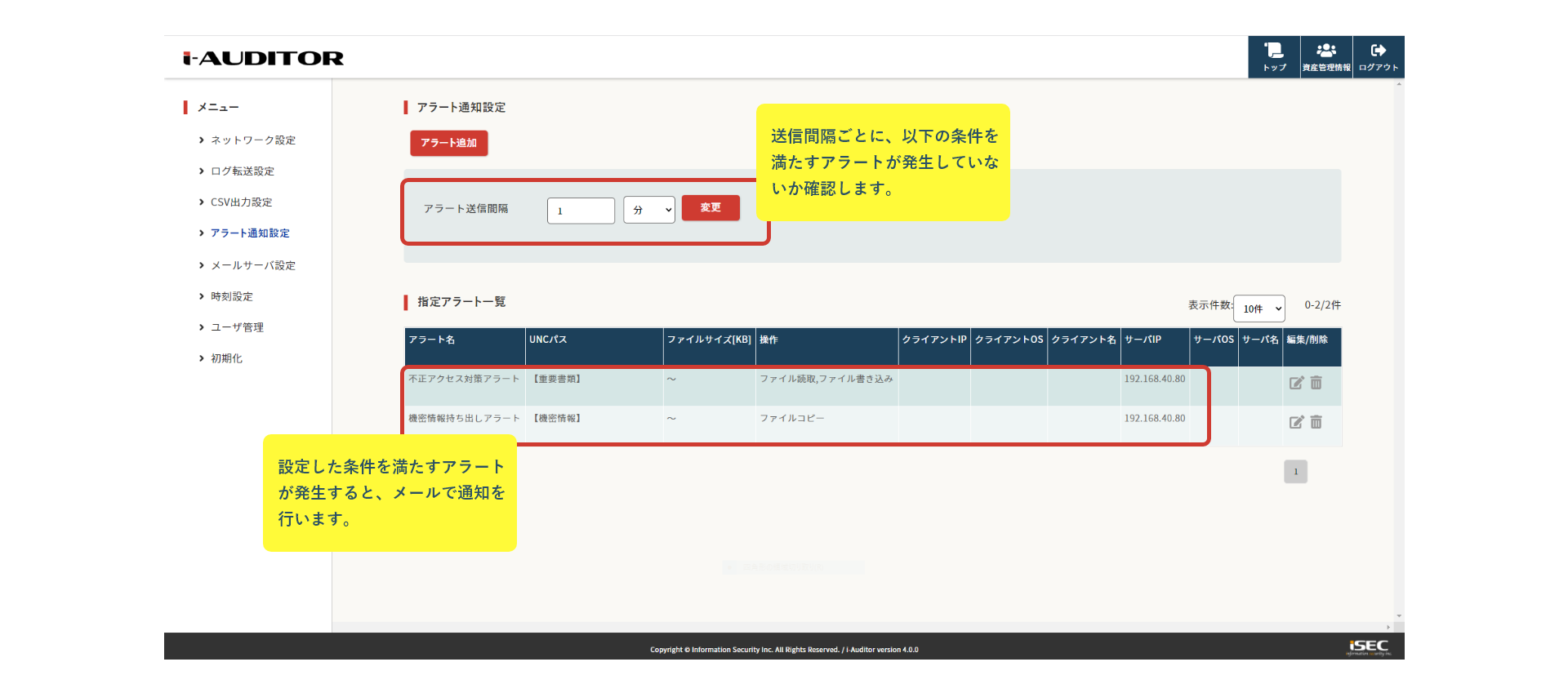

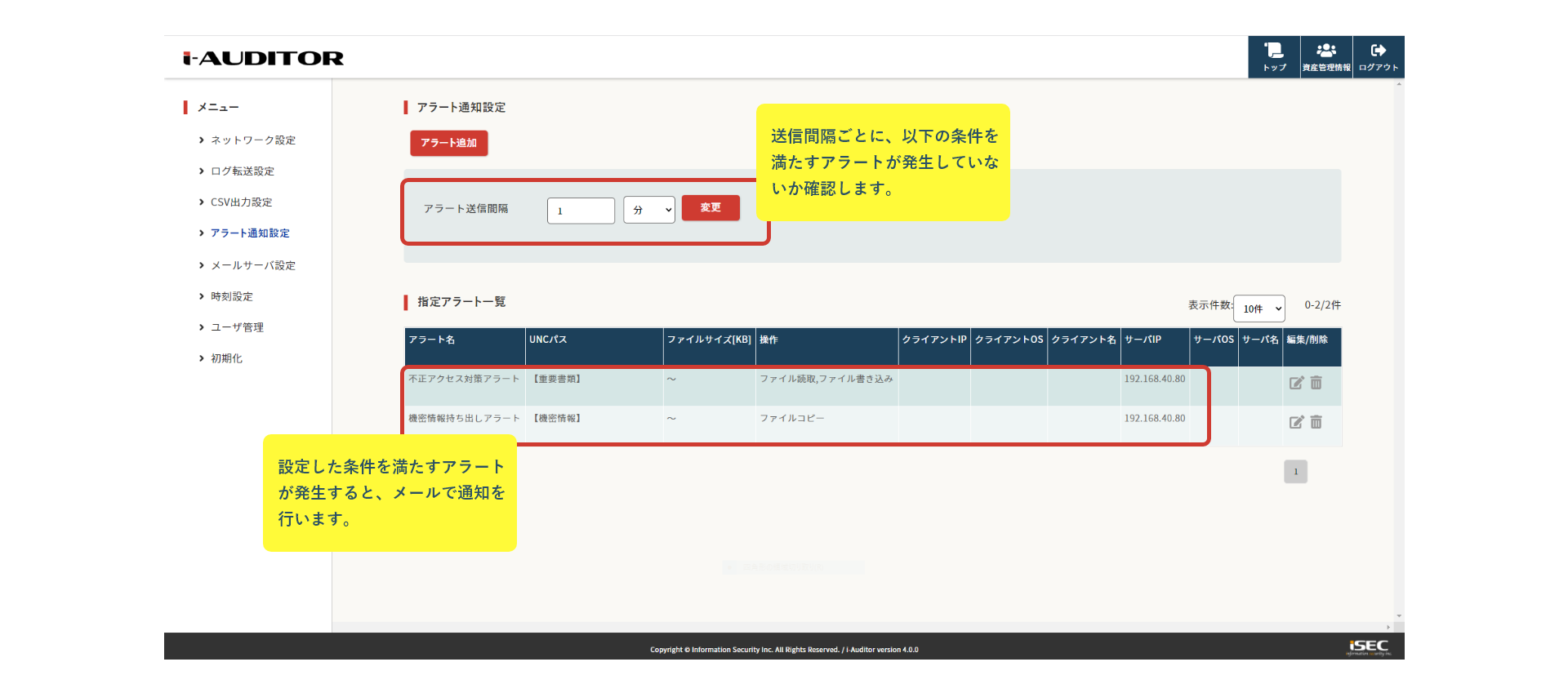

カスタマイズ可能なアラート機能

■アラート機能

事前に「不正アクセス」について定義し、アラート通知設定を行うと、不正アクセス発生時、リアルタイムで管理者へ通知メールが届きます。このアラートが発生していないかどうかを確認する間隔の設定ができます。

事前に「不正アクセス」について定義し、アラート通知設定を行うと、不正アクセス発生時、リアルタイムで管理者へ通知メールが届きます。このアラートが発生していないかどうかを確認する間隔の設定ができます。

仕様

対応環境

■i-Auditor ログ出力項目

| 項目 | 説明 |

| 日時 | ユーザによる操作が検出された日時 |

| UNCパス | 操作が行われたファイルのパス |

| ファイルサイズ | 操作が行われたファイルのサイズ |

| 操作 | ユーザが行った操作の内容 |

| ユーザ名 | 操作を行ったユーザのアカウント名 |

| クライアント名 | 操作を行った端末のクライアント名 |

| クライアントIP | 操作を行った端末のIPアドレス |

| クライアントOS | 操作を行った端末のOS種別 |

| サーバ名 | 操作が行われたサーバのクライアント名 |

| サーバIP | 操作が行われたサーバのIPアドレス |

| サーバOS | 操作が行われたサーバのOS種別 |

■i-Auditor 資産管理画面出力項目

| 項目 | 説明 |

| IPアドレス | 検出された端末のIPアドレス |

| コンピュータ名 | 検出された端末のクライアント名 |

| ドメイン名 | 検出された端末のドメイン名 |

| ユーザ名 | 検出された端末のユーザ名 |

| 最終更新日時 | 検出された端末に関連する操作ログが最後に検出された日時 |

■i-Auditor 監視対象環境

| 対応プロトコル | Kerberos 5(88/tcp), SMB2(445/tcp), SMB3(445/tcp)(*1) |

| 主要な対応サーバOS |

Windows Server 2008 Windows Server 2008 R2 Windows Server 2012 Windows Server 2012 R2 Windows Server 2016 Windows Server 2019 その他SMB2, SMB3を使用するファイルサーバ |

*1 暗号化機能を無効に設定している場合のみ

■i-Auditor 提供形態

| 種別 | アプライアンス |